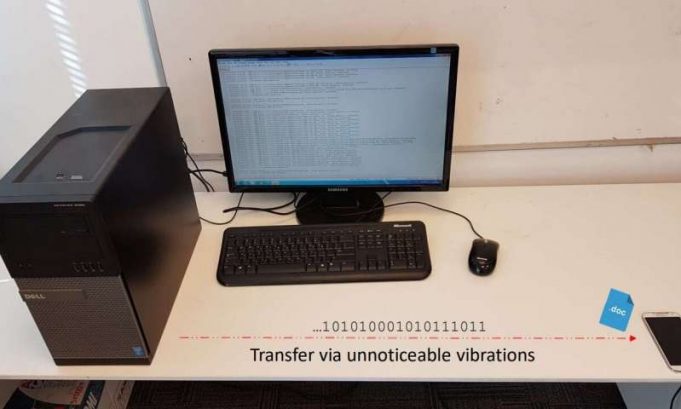

Peretas dapat mengakses serta membobol data-data penting dari komputer, hanya dengan memanfaatkan kinerja kipas sebagai sistem pendinginnya, menurut para peneliti dari Israel.

Para peneliti keamanan cyber terkemuka Mordechai Guri di Universitas Ben-Gurion dari Negev mengatakan bahwa peretas mengenkripsi data-data menjadi getaran kipas yang dapat ditransmisikan menuju telepon pintar yang disimpan di sekitar komputer yang menjadi target.

“Kami mengamati bahwa komputer bergetar pada frekuensi yang berkorelasi dengan kecepatan rotasi kipas internalnya,” kata Guri. Malware dapat mengendalikan getaran komputer dengan memanipulasi kecepatan kipas internal, jelasnya. “Getaran tak terdengar ini memengaruhi seluruh struktur di mana komputer berada.”

Getaran yang ditransmisikan secara terselubung dapat diambil oleh telepon pintar yang diletakkan pada permukaan yang sama dengan komputer.

Karena sensor accelerometer di telepon pintar tidak aman, sehingga “dapat diakses oleh aplikasi apa pun tanpa memerlukan izin penggunanya, yang membuat serangan ini sangat sulit dihindari,” katanya.

Guri mendemonstrasikan proses tersebut yang dinamai AiR-ViBeR, menggunakan keamanan jaringan air-gap. Sistem komputer air-gap mencegah jaringan dan iternet yang tidak aman, sebagai langkah pengamanannya.

Tim peneliti mengatakan tiga langkah akan membantu mengamankan sistem komputer terhadap serangan semacam itu. Salah satunya adalah dengan menjalankan CPU secara terus-menerus pada mode konsumsi daya maksimum, yang akan membuatnya tidak menyesuaikan pemakaian energi oleh komputer. Cara lainnya adalah dengan mengatur kecepatan kipas untuk CPU dan GPU hanya pada kecepatan tetap. Solusi ketiga adalah dengan membatasi CPU pada single clock speed.

Tim keamanan dunia maya Universitas Ben-Gurion mengkhususkan diri dalam apa yang disebut side-channel attacks. Alih-alih mengeksploitasi kerentanan perangkat lunak atau pengkodean, side-channel attacks tidak mempedulikan bagaimana cara komputer dalam mengakses perangkat keras.

“Ini adalah inti dari side-channel attacks,” kata Guri tentang AiR-ViBer. “Malware yang dipermasalahkan tidak mengeksfiltrasi data dengan memecahkan standar enkripsi atau menerobos firewall jaringan; malahan, ia mengkodekan data-data dalam getaran dan mengirimkannya pada akselerometer di smartphone.”

AiR-ViBer mengandalkan varian getaran yang dirasakan oleh akselerometer yang mampu mendeteksi gerakan dengan resolusi 0,0023956299 meter per detik persegi. Ada cara lain untuk mengambil data melalui saluran samping. Di antaranya berupa elektromagnetik, magnetik, akustik, optik, dan termal.

Pada 2015, misalnya, tim Guri memperkenalkan BitWhisper, saluran rahasia termal yang memungkinkan komputer terdekat untuk menjalin komunikasi dua arah dengan komputer lain dengan mendeteksi dan mengukur perubahan suhu.

Setahun sebelumnya, timnya mendemonstrasikan malware yang mengekstraksi data-data dari komputer dengan sistem air-gap menuju smartphone terdekat melalui sinyal FM yang dipancarkan oleh kabel layar. Dia kemudian menunjukkan bahwa dia dapat melakukan exfiltrate data menggunakan frekuensi telepon seluler yang dihasilkan dari bus yang menghubungkan RAM dan CPU komputer.